Symantec: Turla-Malware griff besonders gern Typo3-Websites an

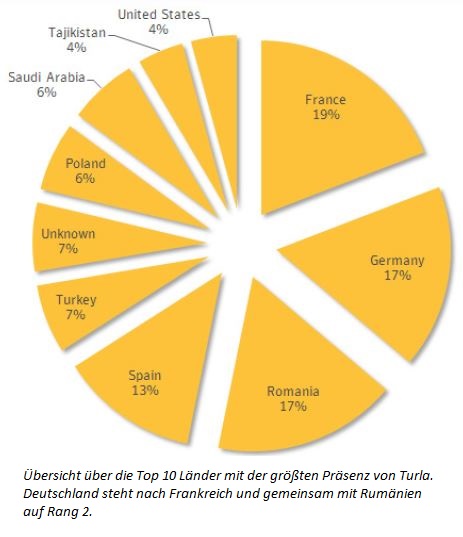

Die Angriffswelle der »Turla«-Malware ebbt langsam ab. Neue Analyseerkenntnisse von Symantec zeigen: Turla griff überdurchschnittlich oft Websites an, die auf dem Typo3-Content-Management-System (CMS) basieren. Bei den kompromittierten Websites liegt Deutschland mit 17 Prozent auf Platz 2. Frankreich liegt mit 19 Prozent auf dem unrühmlichen Rang 1.

Dass Open-Source-Content-Management-Systeme wie beispielsweise das von der Typo3-Community etwas gefährdeter als kommerzielle CMS-Pakete sind, ergab bereits vor eineinhalb Jahren eine sicherheitstechnische Untersuchung des Bundesamt für Sicherheit in der Informationstechnik (BSI). Im Prinzip sind diese CMS zwar ebenfalls sicher – aber eben nur, wenn sie vom Administrator gut gepflegt werden. Denn es ist nun mal ein inhärenter Nachteil der Open-Source-Philosophie, dass Patches erstens etwas später kommen als bei den kommerziellen CMS-Systemen, und zweitens seltener automatisiert eingepflegt werden.

Turla attackierte ganz bestimmte Zielgruppen

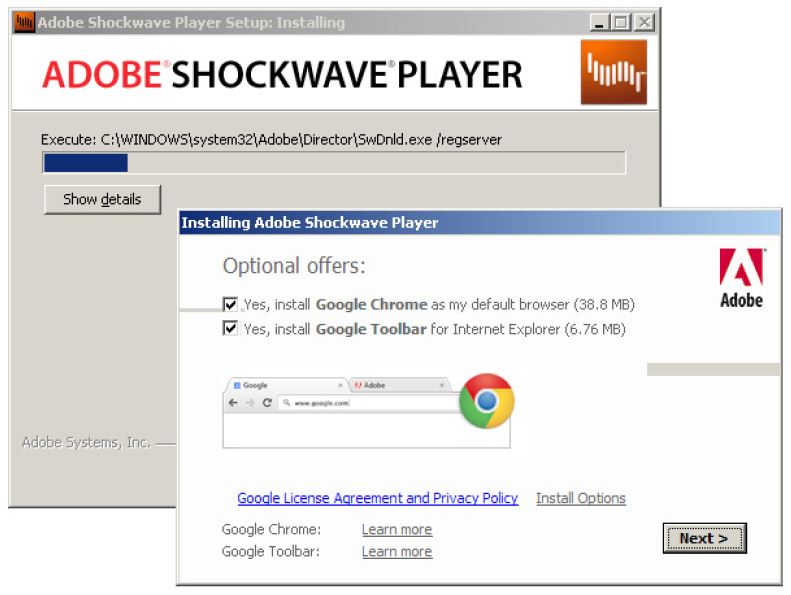

Dies scheint Turla ganz fies ausgenutzt zu haben. Die Angreifer verwendeten dabei Wasserloch-Attacken (watering hole attacks), um Websites zu kompromittieren. Hier ging es ihnen aber nur um bestimmte Zielgruppen, die diese Seiten besuchten und die anhand ihrer IP-Adressen als interessant eingestuft wurden. Diese spezielle Personengruppe wurde dann durch die Webseite mit der Wipbot- und/oder Turla-Malware infiziert. Ähnlich wie bei einem Fischer blieben so die dicken, also relevanten, Fische im Netz, die kleineren und damit uninteressanteren schlüpften hindurch.

Die Turla-Malware der Waterbug-Hacker-Gruppe hat sich nicht nur auf Ziele in Frankreich und Deutschland fokussiert, sondern auch auf die früheren Ostblock-Staaten. Die Symantec-Analyse ergab außerdem, dass einige Branchen deutlich im Mittelpunkt des Interesses standen: Dazu gehörten vor allem Regierungen, die mit 26 Prozent auf Platz 1 liegen, gefolgt vom Verlagswesen (23 Prozent). Auf Rang 3 folgt mit deutlichem Abstand die Luftfahrtindustrie mit acht Prozent.

Waterbug-Hacker-Gruppe nutzte auch Zero-Day-Lücke im Microsoft-Windows-Kernel »NDProxy.sys« aus

Die Turla-Kampagne hat laut Symantec seit September 2012 mindestens 84 legitimierte Websites kompromittiert, um Wasserloch-Angriffe durchzuführen. Die Waterbug-Gruppe soll auch für den Angriff auf den US Central Command in 2008 verantwortlich sein, der eine 14-monatige IT-Säuberungsaktion der Behörde nach sich zog.

Darüber hinaus nutzte Waterbug eine Zero-Day-Lücke im Microsoft-Windows-Kernel »NDProxy.sys« aus, die insgesamt mehr als 4.500 Rechner in mehr als 100 Ländern infizierte. Zu den Zielen gehörten Universitäten, Forschungseinrichtungen, Behörden und Botschaften. Neben E-Mails und gestohlenen Zertifikaten war ein ausgeklügeltes Distributionsnetzwerk namens »Venom« das Transportmittel für die Malware.

Seinen Zenit hat Turla mittlerweile überschritten: Die Zahl der Infektionen sank von seinem Höhepunkt im November 2013 mit knapp 800 infizierten Rechnern auf circa 150 im Mai 2014, teilt Symantec mit.

.